2月19日,《环球时报》记者从北京奇安盘古实验室获悉一份报告,该报告揭秘了一个将中国作为主要攻击目标的黑客组织AgainstTheWest(下称“ATW”)的详情内幕。该组织核心成员来自于欧洲、北美地区,对我国疯狂实施网络攻击、数据窃取和披露炒作活动,对我国的网络安全、数据安全构成了严重危害。

这是奇安盘古继去年公开曝光美国“方程式”组织“电幕行动”(Bvp47)完整技术细节之后,再次曝光了对华实施数据窃取和网络攻击的ATW组织真实面目,旨在让幕后真凶浮出水面,斩断危害中国数据安全的魔手。

据该机构研究人员介绍,自2021年以来,ATW组织宣称披露涉我国重要信息系统源代码、数据库等敏感信息70余次,涉及重要政府部门、航空、基础设施等100余家单位的300余个信息系统,并表达了顽固的反华立场。尤其2022年以来,ATW组织滋扰势头加剧,持续对中国的网络目标实施大规模网络扫描探测和“供应链”攻击。

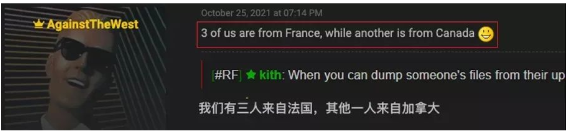

奇安盘古长期跟踪发现,ATW组织活跃成员多从事程序员、网络工程师相关职业,主要位于瑞士、法国、波兰、加拿大等国。研究人员建议有关部门、安全团队加强对非法网络攻击活动的监测,及时预警攻击动向,开展背景溯源和反制打击。

《环球时报》记者获悉,北京奇安盘古实验室通过长期跟踪发现,2021年10月以来,一自称AgainstTheWest(下称“ATW”)的黑客组织,将中国作为主要攻击目标,疯狂实施网络攻击、数据窃取和披露炒作活动,对我国的网络安全、数据安全构成严重危害。ATW组织究竟什么来头?研究员进行了详细揭秘,并给出应对建议。

(1)ATW组织及其主要攻击活动

ATW组织成立于2021年6月,10月开始在“阵列论坛”(RaidForums)上大肆活动。虽然将账号个性签名设置为“民族组织”,但实际上,这是一个以欧洲、北美地区从事程序员、网络工程师等职业的人员自发组织成立的松散网络组织。

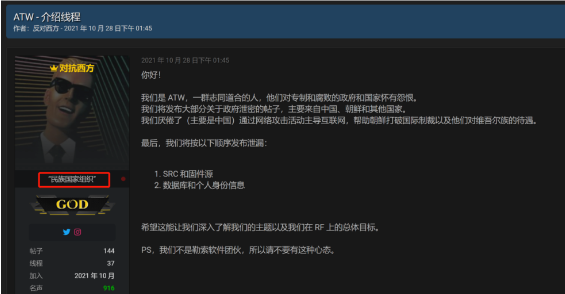

ATW组织自我介绍

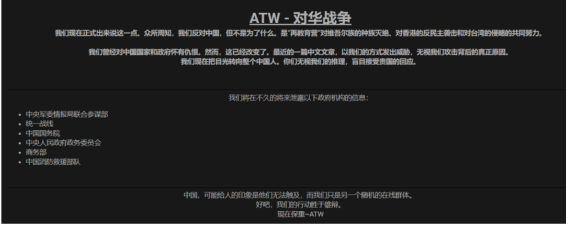

ATW组织自成立伊始,便疯狂从事反华活动,公开称“将主要针对中国、朝鲜和其他发布政府数据泄密帖子”,还专门发布过一篇题为“ATW-对华战争”的帖子,赤裸裸地支持“台独”、鼓噪“港独”、炒作新疆“人权问题”。

ATW组织发布的“ATW-对华战争”帖

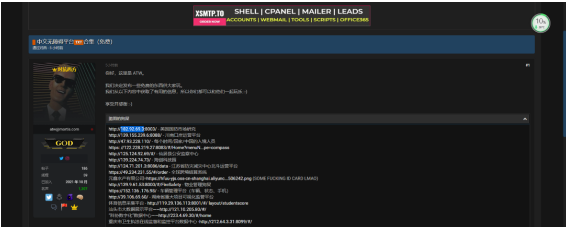

2021年10月,ATW组织开始频繁活动,不断在电报群组(https://t.me/s/ATW2022,Email:AgainstTheWest@riseup.net,备份Email:apt49@riseup.net)、推特(@_AgainstTheWest,https://mobile.twitter.com/_AgainstTheWest)、Breadched(账号:AgainstTheWest)等境外社交平台开设新账号,扩大宣传途径,并表现出较明显的亲美西方政治倾向,多次声明“攻击目标是俄罗斯、白俄罗斯和中国、伊朗、朝鲜”、“愿意与美国、欧盟政府共享所有文件”、“愿受雇于相关机构”。

ATW组织群组账号

A

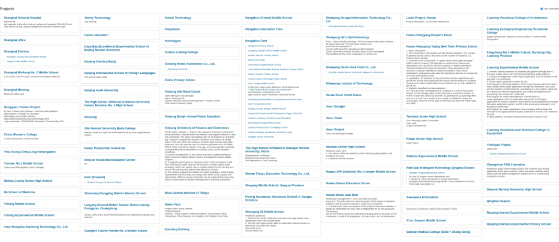

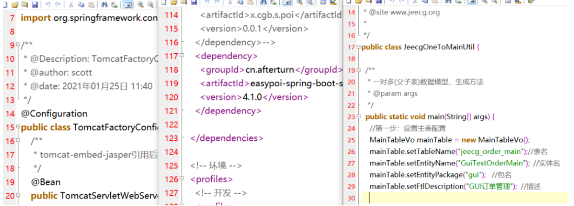

据不完全统计,自2021年以来,ATW组织披露涉我重要信息系统源代码、数据库等敏感信息70余次,宣称涉及100余家单位的300余个信息系统。实际上,所谓泄露的源代码主要是中小型软件开发企业所研发的测试项目代码文件,不包含数据信息。但ATW组织为了博取关注,极尽歪曲解读、夸大其词之能事,动辄使用“大规模监控”、“侵犯人权”、“侵犯隐私”等美西方惯用的“标签”,意图凸显攻击目标和所窃数据重要性,以至于看起来,一个比一个吓人。

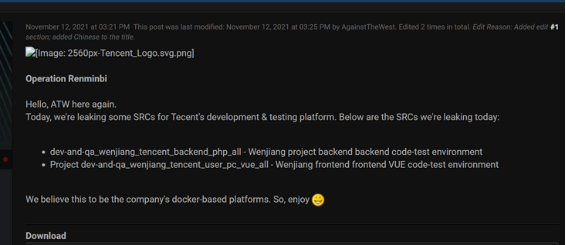

2021年10月14日,ATW在“阵列论坛”(RaidForums)发布题为“人民币行动(Operation Renminbi)”的帖子,称“出售中国人民银行相关软件项目源代码”。

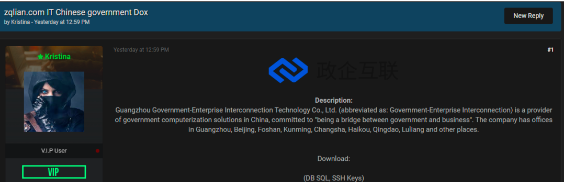

2021年11月2日,ATW组织在“阵列论坛”发布信息,称“广州政企互联科技有限公司已被其攻破”,并提供了数据库和SSH密钥的下载方式。

2021年11月24日,ATW组织发布了16个政府网站大数据系统存在漏洞情况,涉及北京、浙江、四川、重庆、广东、江苏、湖北、湖南等地。

2022年1月7日,ATW组织声称出售“中国大量政府、非政府组织、机构和公司数据,待售数据涉及102家中国实体单位”。

2022年3月4日,ATW组织宣布解散,但3月5日又宣布经费充足再次上线。

2022年3月6日,ATW在电报群组中发布消息称“攻破了中央汇金投资公司,窃取了大量数据”,并提供了数据的下载链接。

2022年3月28日,宣称“广发银行已被攻破”,发布“整个后端源代码、maven 版本”等数据。

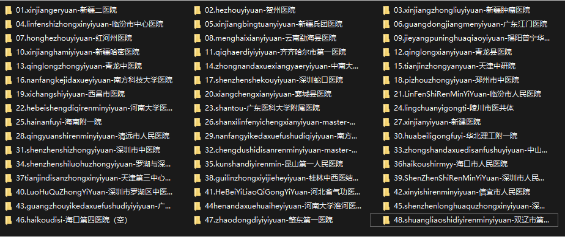

2022年4月5日,ATW组织发布“中国各省市共计48家医院信息系统源代码”。

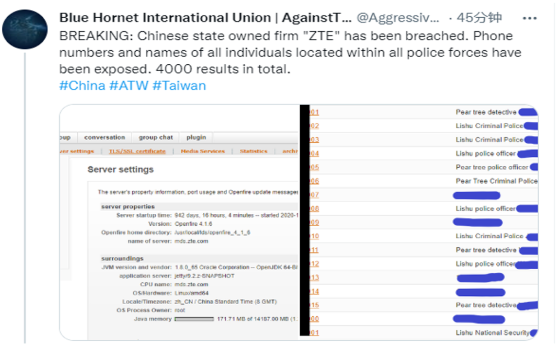

2022年8月12日,ATW组织在推特发布数据售卖帖,称其从中兴通讯公司服务器获取了4000条警察人员的电话号码和姓名数据。

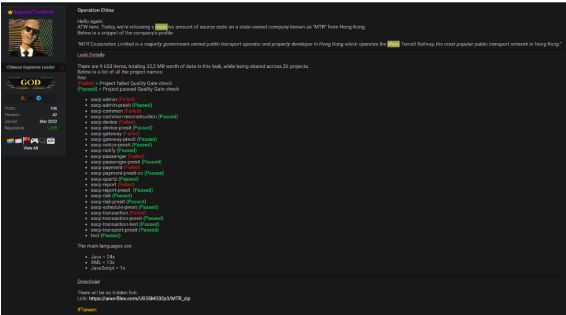

2022年8月16日,ATW组织通过Breached黑客论坛公布港铁系统源码文件,内容涉及香港铁路公司的交易、排程等26个系统项目代码。

(2) ATW组织主要成员

技术团队长期跟踪发现,ATW组织平日活跃成员6名,多从事程序员、网络工程师相关职业,主要位于瑞士、法国、波兰、加拿大等国。

梳理该组织成员活动时段发现,其休息时间为北京时间15时至19时,工作时间集中在北京时间凌晨3时至13时,对应零时区和东1时区的西欧。其中,2名骨干成员身份信息如下:

蒂莉·考特曼(Tillie Kottmann),1999年8月7日生于瑞士卢塞恩,自称是黑客、无政府主义者,以女性自居。其曾在瑞士BBZW Sursee思科学院、德国auticon GmbH公司、瑞士Egon AG公司工作。蒂莉·考特曼还是Dogbin网站(短链接转换网站)的创始人和首席开发人员。

蒂莉·考特曼

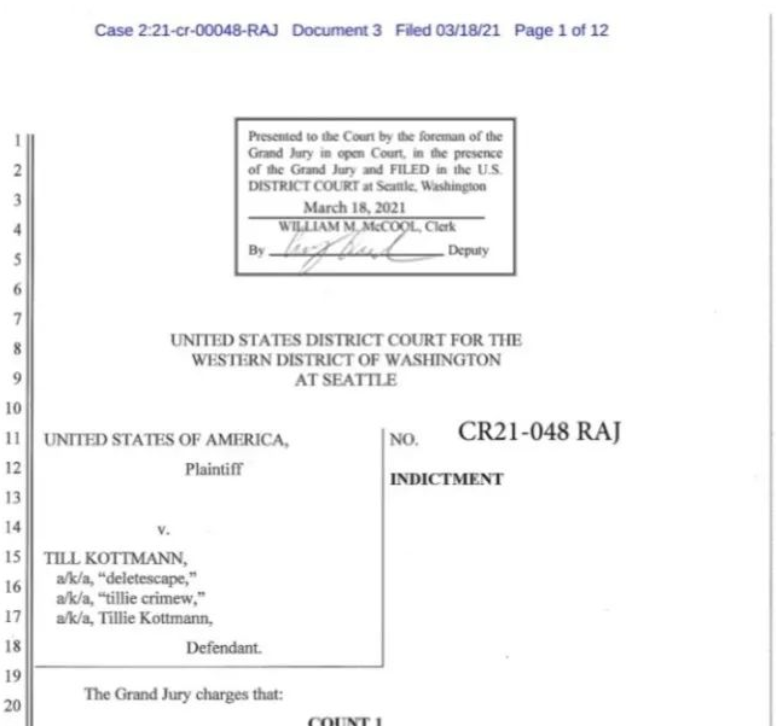

2020年4月以来,蒂莉·考特曼通过“声呐方块”平台漏洞获取企业信息系统源代码数据;2020年7月,蒂莉·考特曼在互联网上曝光了微软、高通、通用电气、摩托罗拉、任天堂、迪士尼50余家知名企业信息系统源代码;2021年3月12日,瑞士警方搜查蒂莉·考特曼住所并扣押大量网络设备;2021年3月18日,美国司法部发布对蒂莉·考特曼的起诉书,但3月底突然中止该案审理。此后,中国成了蒂莉·考特曼的主要目标之一。

美国司法部对蒂莉·考特曼的起诉书及公布照片

蒂莉·考特曼(Tillie Kottmann)的Twitter账号@nyancrimew被推特公司停用后,于2022年2月重新注册使用。个人简介中自称为“被起诉的黑客/安全研究员、艺术家、精神病患者”。2023年1月至今,发布及转推78次。

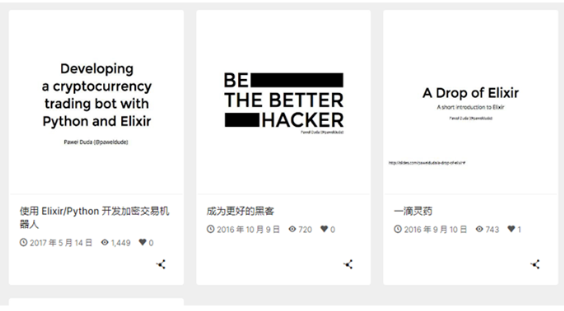

帕韦尔∙杜达(PawelDuda),波兰人,软件工程师。其曾在多家网络公司从事软件工程工作。

该人日常会进行黑客技术研究,并在Slides.com网站共享文件中设置了“成为更好的黑客”的座右铭。

wendy

wendy